Après le MASE, l’ISO (9001 et 27001), pourquoi ne pas s’intéresser à l’IEC* et plus particulièrement : L’IEC 62443.

La première édition de cette norme a été publiée en 2010. Elle a fait l’objet d’une mise à jour (V 2.0) en juin 2023.

Décrivant à la fois les aspects techniques et les aspects liés aux processus de la sécurité informatique industrielle, elle divise l'industrie en différents rôles :

- L’opérateur

- Les intégrateurs (prestataires de services d'intégration et de maintenance)

- Les fabricants

IEC62443 / ISO27000

Comme représenté par le schéma ci-contre, cette norme fait le lien entre la sécurité des systèmes d’information (ISO 27000), et de l’autre la sécurité industrielle (sûreté de fonctionnement et sécurité fonctionnelle avec l’IEC 61508 et les normes sectorielles).

Ou de façon plus opérationnelle : elle fait le lien entre l’OT (Operational Technology pour les réseaux industriels) et l’IT (Information Technology pour les réseaux informatiques).

À l’identique de la norme ISO27000, la norme repose sur une approche basée sur les risques pour prévenir et gérer les risques de sécurité des activités de chacun des rôles.

En revanche, là où l’ISO27000 vise à certifier une organisation en évaluant le SMSI (Système de Management de la Sécurité), Un processus, un système ou un produit utilisé dans les environnements d'automatisation industrielle pourra être certifié IEC62443

Les exigences/contraintes de sécurité sont évidemment différentes entre ces deux mondes :

- Confidentialité et intégrité pour l’IT : en cas de suspicion d’attaque, on débranche le système

- Disponibilité et risque SSE pour l’OT : la sécurité des personnes et de l’environnement, la production sans interruption sont les priorités

Ci-dessous un tableau comparatif

| | Technologie de l'information / ISO 27000 | Technologie Opérationnelle / IEC 62443 |

| Objectifs | Protection des informations et données | Sécurité, continuité et efficacité |

| Priorités | Confidentialité et intégrité | Disponibilité (et SSE) |

| Menaces et vulnérabilités | Attaques externes (vol de données, ransomware, pishing, etc.). Applications, pratiques de sécurité. | Attaques ciblées et menaces internes type erreurs humaines et défauts de conception. Protocoles et com propriétaires, technologies anciennes.

|

Concept

Défense en profondeur

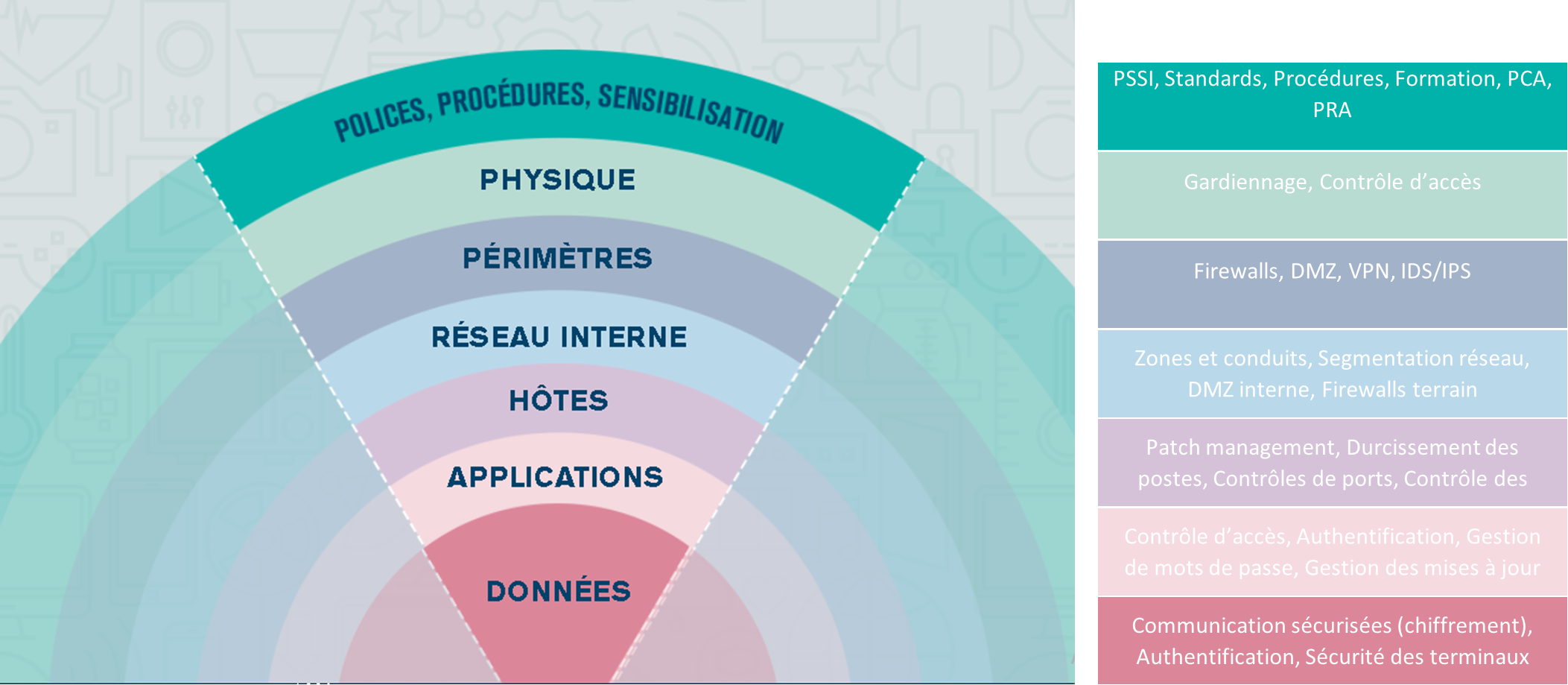

La défense en profondeur est un concept dans lequel plusieurs niveaux de sécurité (Égale à 7, détail ci-dessous) sont répartis dans l'ensemble du système pour fournir une redondance en cas d'échec d'une mesure de sécurité ou d'exploitation d'une vulnérabilité afin :

- D’assurer une sécurité globale : Une mesure de sécurité unique ne peut être suffisante

- D’avoir une protection multicouche et combiner différents outils de sécurité permettant de réduire les risques d'attaques et minimiser leurs impacts

- De se focaliser sur Protection systèmes critiques, Essentielle dans la cybersécurité industrielle et garantir la continuité et la sureté de fonctionnement en cas de cyberattaques

7 niveaux de sécurité

7 niveaux de sécurité

Focus sur le réseau interne : Zones et conduits

Les zones divisent un système en zones homogènes et délimitées en regroupant les actifs (logiques ou physiques) avec des exigences de sécurité communes définies par le niveau de sécurité (Security Levels - SL).

Une analyse de risque de la zone permet de définir le niveau de sécurité requis.

L'information se déplace à l'intérieur vers l’extérieur d’une zone grâce aux conduits. Ces conduits regroupent les éléments de communication fournissant les fonctions de sécurité pour une communication sécurisée et la coexistence de zones avec différents niveaux de sécurité.

À cette répartition des zones, il convient d’appliquer les exigences fondamentales de la norme IEC 62443 :

- Contrôle d'identification et d'authentification afin d’autoriser l’accès aux personnes, processus logiciels et appareils pour un système

- Contrôle d'utilisation via les droits et privilèges attribués

- Intégrité du système (données, logiciels et équipements)

- Confidentialité des données, notamment pour les flux de communication ainsi les espaces de stockage des données

- Transfert de données limité

- Réponse appropriée aux événements, en informant l'autorité compétente dans les délais

- Disponibilité des ressources

Niveaux de sécurité : déterminer le degré de protection nécessaire

Les exigences techniques pour les systèmes et les produits sont évaluées selon quatre niveaux de sécurité (Security Levels - SL). Ces différents niveaux indiquent la résistance contre différentes classes d'attaquants.

Les niveaux sont :

- Niveau de sécurité 0 - SL0 : aucune exigence ou protection particulière requise.

- Niveau de sécurité 1 - SL1 : segmentation des réseaux pour une Protection contre les abus involontaires ou accidentels (Ex : par un employé).

- Niveau de sécurité 2 - SL2 : séparation physique des réseaux exigée pour une protection contre les abus intentionnels par des moyens simples avec peu de ressources, des compétences générales et une faible motivation. (Ex : par une personne malveillante)

- Niveau de sécurité 3 - SL3 : les réseaux contrôle-commande doivent continuer de fonctionner même si les autres réseaux sont H/S pour une protection contre les abus intentionnels par des moyens sophistiqués avec des ressources modérées, des connaissances spécifiques à l'IACS et une motivation modérée. (Ex terroristes, États, etc.).

- Niveau de sécurité 4 - SL4 : Possibilité d’isolation logique et physique des réseaux les plus critiques pour une protection contre les abus intentionnels par des moyens sophistiqués avec des ressources modérées/étendues, des connaissances spécifiques à l'IACS et une motivation modérée/forte. (Ex terroristes, États, etc.).

Un certain nombre de conditions doivent être remplies pour l’obtention de la certification. Les exigences du niveau inférieur s’ajoutant bien évidemment à celles du niveau suivant. Ainsi pour l’obtention du SL-1 nécessite l’obtention de 38 exigences. Pour le SL-2, il faudra en ajouter 22.

| | Nbre d'exigences spécifiques à chaque niveau de sécurité |

| | SL-1 | SL-2 | SL-3 | SL-4 |

| FR1 - Identification and Authentification Control | 10 | 6 | 6 | 2 |

| FR2 - Use Control | 8 | 4 | 9 | 3 |

| FR3 - System Integrity | 6 | 4 | 6 | 3 |

| FR4 -Data Confidentiality | 2 | 2 | 1 | 1 |

| FR5 - Restricted Data Flow | 4 | 2 | 4 | 1 |

| FR6 - Timely Response to Events | 1 | 1 | 1 | 0 |

| FR7 - Resource Availability | 7 | 3 | 3 | 0 |

Structure

La série de normes IEC 62443 Réseaux de communication industriels - Sécurité des réseaux et des systèmes comprend les parties suivantes :

62443-1 : Sujets généraux tels que les concepts et les cas d’utilisation

Terminologie, concepts et modèles (description des concepts généraux, terminologie et aux méthodes, glossaire). Bref la base

62443-2 : Stratégie et procédure

Spécifie les mesures organisationnelles, et s’adresse aux exploitants et mainteneurs des solutions d’automatisation avec l’établissement d'un programme de sécurité des systèmes d'automatisation et de contrôle industriels (et de ses exigences). Il contient également des recommandations dans le cadre des corrections et mises à jour des composants du système, en respectant les spécificités des infrastructures critiques industrielles.

62443-3 : Système

Dédié aux technologies de sécurité pour les systèmes d'automatisation et de contrôle industriels (IACS - Industrial Automation and Control Systems), Il fournit une évaluation actuelle des différents outils de cybersécurité, décrit la méthode et les moyens pour structurer leur architecture en zones et conduits et dresse un état des lieux des techniques de protection contre les cyberattaques.

En détail

- 62443-3-2 : Un guide d’évaluation des risques suivant les différentes composantes (pertinence des menaces, exposition aux risques, la probabilité, facilité d’exploitation des vulnérabilités des systèmes et les impacts)

- 62443-3-3 : Les exigences techniques de cybersécurité applicables aux systèmes, ainsi que les niveaux de sécurité.

62443-4 : Composant

Destiné aux équipementiers de solutions de contrôle-commande : automates, éléments de supervision, stations d’ingénierie et autres équipements de commutation. Cette partie décrit :

- 62443-4-1 : le processus sécurisé de développement de produits, qui comprenant huit domaines (« bonnes pratiques ») :

- Gestion du développement

- Définition des exigences de sécurité

- Conception de solutions de sécurité

- Développement sécurisé

- Test des fonctionnalités de sécurité

- Traitement des vulnérabilités de sécurité

- Création et publication de mises à jour

- Documentation des fonctionnalités de sécurité

- 62443-4-2 : Les exigences techniques relatives pour les composants IAC (réseau, hôtes et applications logicielles). Elle précise les capacités de sécurité qui atténuent les menaces pour un niveau de sécurité donné.

*IEC/CEI : International Electrotechnical Commission / Commission électrotechnique internationale

Organisation internationale de normalisation chargée des domaines de l'électricité, de l'électronique, de la compatibilité électromagnétique, de la nanotechnologie et des techniques connexes

Sources

Retour aux articles