Alors certes, je vais rappeler quelques définitions dans la première partie mais attends de lire l’article en entier, tu verras que les hackers n’ont pas fini de trouver de nouvelles techniques de plus en plus élaborées de nous étonner par leur créativité !

- Des tentatives d’intrusion lorsque ces mails visent une entreprise. Il s’agit alors de joindre une pièce jointe ou de fournir un lien qui télécharge un script malveillant. Le but de l’attaquant est alors de se procurer un reverse shell (Accès distant) ou de propager un virus dans l’entreprise jusqu’à obtenir un accès privilégié sur le SI de l’entreprise

- Des tentatives de récupération d’informations personnelles qui visent souvent les particuliers. L’objectif est de voler les informations personnelles pour les revendre par la suite ou les exploiter. Ces informations sont les codes de carte bleu, les numéros de sécurité sociale, les accès aux comptes mails ou autres, …

Historiquement ces phishings se sont faits, et se font toujours par l’envoi massif ou ciblé de mails. Mais depuis quelques années, on observe une forte augmentation des phishings par SMS.

L’utilisation de SMS comme support a pour objectif de jouer avec la confiance de l’utilisateur. Ces SMS essayent généralement d’imiter les SMS automatiques typiques envoyés par des transporteurs de colis ou autres entreprises de service. Si jamais vous attendez un colis sur cette période, dans la précipitation, vous pouvez être amené à cliquer sur le lien généralement fourni. L’un des autres avantages du SMS, c’est qu’au final c’est un smartphone qui pourra être infecté par un malware. Et les smartphones centralisent parfaitement les données personnelles des utilisateurs, avec un cloisonnent inter-application parfois douteux.

Lorsque vous recevez ce type de message, ne tombez pas dans la « facilité » en cliquant sur le lien fourni dans le SMS mais préférez la vérification par un autre moyen en tapant l’adresse du fournisseur dans votre navigateur web par exemple et vérifiez votre suivi directement !

Mais depuis peu, d’autres types de phishing ont été observé ! (Pour les experts en phishing, c’est là que ça commence ? )

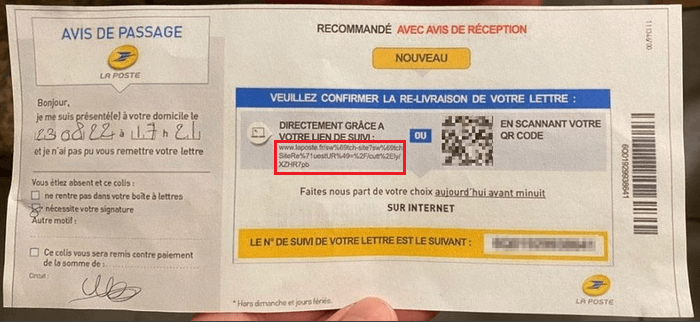

Courant été 2022, des personnes ont reçu un avis de passage de La Poste comme celui indiqué ci-dessous. A première vue, il s’agit d’un avis de passage totalement normal. L’utilisation même d’un support physique papier plutôt qu’un support virtuel (SMS ou mail) peut suffire à faire baisser la vigilance d’une personne.

Autre point qui pourrait faire baisser la vigilance concerne l’URL du lien indiqué sur l’avis de passage, il fait bien référence au domaine « www.laposte.fr » qui est bien le domaine officiel de La Poste.

Phishing avis de passage La Poste

Phishing avis de passage La Poste

Comment se passe le phishing ?

La longueur du lien fourni sur l’avis de passage pousse les utilisateurs à préférer l’utilisation du QR Code avec un smartphone.

Une fois la page ouverte sur le site de La Poste (Si, Si , c’est bien le bon site de La Poste) , une vulnérabilité sur le site frontal de La Poste redirige l’utilisateur vers un site frauduleux, qui ressemble à celui de La Poste et qui demande de payer pour que le colis soit relivré. Une fois vos codes de carte bleu renseignés, vous êtes redirigés sur le site de La Poste, mais il est trop tard.

Quelle est la vulnérabilité exploitée ?

Les attaquants ont identifié une faille sur le site de La Poste. Les développeurs de La Poste avaient laissé une routine PHP autorisant le renvoi automatique des URL vers le site choisi (passé en paramètre dans le cas de cette attaque).

Voici le lien CWE de la vulnérabilité en question: https://cwe.mitre.org/data/definitions/601.html

Comment se prémunir dans ce cas-là ?

Première solution : ça ne me concerne pas, je ne reçois jamais de colis !!

Seconde solution : Comme indiqué, précédemment plusieurs mécanismes sont mis en place pour tromper la vigilance de l’utilisateur.

- L’utilisation du support papier pour ces attaques est inhabituel

- Le lien fourni correspond bien à celui de « laposte.fr ».

Attention cependant aux QR Code, bien que l’URL soit affichée sur la partie gauche, rien ne garantit que celui-ci pointe vers la même URL.

La solution ici serait de copier le numéro de suivi fourni directement sur le site de « laposte.fr » depuis un autre support, sans utiliser les liens fournis sur l’avis de passage. En faisant cela, on se rend compte que le colis a déjà été livré depuis plusieurs années et qu’il n’est donc pas d’actualité !

Il faut retenir que ces attaques phishing peuvent survenir à n’importe quel moment, même dans la « vie réelle ». Il faut garder en tête de vérifier les informations avant de cliquer sur les liens fournis par des tiers, partout.